SonarQube部署与配置

在将孢子记账系统从单体架构转向微服务架构的过程中,代码质量的管理变得尤为重要。随着项目规模的扩大和团队协作的深入,我们需要一个强大的工具来帮助我们持续监控和改进代码质量。我们首选SonarQube,它能够帮助我们识别代码中的潜在问题、技术债务和安全隐患,从而确保我们的微服务架构更加健壮和可维护。

一、为什么选择SonarQube

SonarQube是一个开源的代码质量管理平台,它具有如下六大核心功能:

持续检查代码质量

提供详细的代码分析报告

识别潜在的bug和安全漏洞

帮助团队遵循编码规范和最佳实践

跟踪技术债务

支持多种编程语言,包括C#、Java、JavaScript等

在微服务架构中,每个服务都是独立部署和运行的,因此确保每个服务的代码质量都达到高标准变得尤为重要。SonarQube可以帮助我们实现这一目标。

二、安装与配置

2.1 安装

SonarQube的安装方式有多种,包括Docker容器、Windows安装包和Linux安装包。考虑到我们的开发环境,我们选择使用Docker进行安装,这样可以避免环境依赖问题,并且便于管理和升级。

首先,我们需要确保已经安装了Docker和Docker Compose。然后,我们可以使用以下步骤安装SonarQube:

创建一个新的目录用于SonarQube:

mkdir sonarqube

cd sonarqube创建docker-compose.yml文件:

version: "3"

services:

sonarqube:

image: sonarqube:latest

ports:

- "8966:9000"

environment:

- SONAR_JDBC_URL=jdbc:postgresql://db:5432/sonar

- SONAR_JDBC_USERNAME=sonar

- SONAR_JDBC_PASSWORD=sonar

volumes:

- sonarqube_data:/opt/sonarqube/data

- sonarqube_extensions:/opt/sonarqube/extensions

- sonarqube_logs:/opt/sonarqube/logs

depends_on:

- db

db:

image: postgres:12

environment:

- POSTGRES_USER=sonar

- POSTGRES_PASSWORD=sonar

- POSTGRES_DB=sonar

volumes:

- postgresql:/var/lib/postgresql

- postgresql_data:/var/lib/postgresql/data

volumes:

sonarqube_data:

sonarqube_extensions:

sonarqube_logs:

postgresql:

postgresql_data:启动SonarQube:

docker-compose up -d等待几分钟,直到SonarQube完全启动,然后访问 http://YOUR_IP:8966,然后使用默认的管理员账户登录(用户名:admin,密码:admin),登录后系统会要求更改密码。

2.2 配置

安装完成后,我们需要进行一些基本配置:

创建项目令牌:

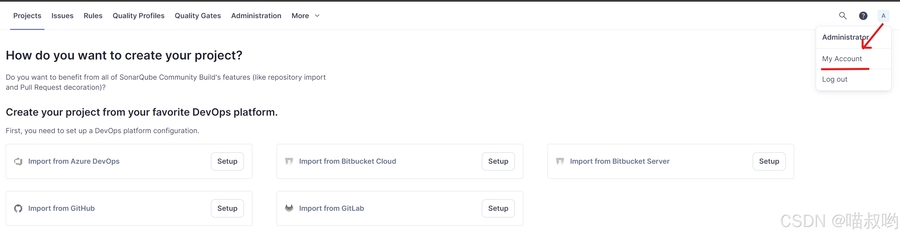

登录SonarQube后,点击右上角的用户图标,选择"My Account"

在左侧菜单中选择"Security"在这里插入图片描述

生成一个新的令牌,并保存好,这个令牌将用于项目分析

Tip:生成新令牌后,不要刷新页面,先把生成的令牌保存起来。这时因为令牌只显示一次,刷新或关闭页面再次打开页面就不会显示令牌了。

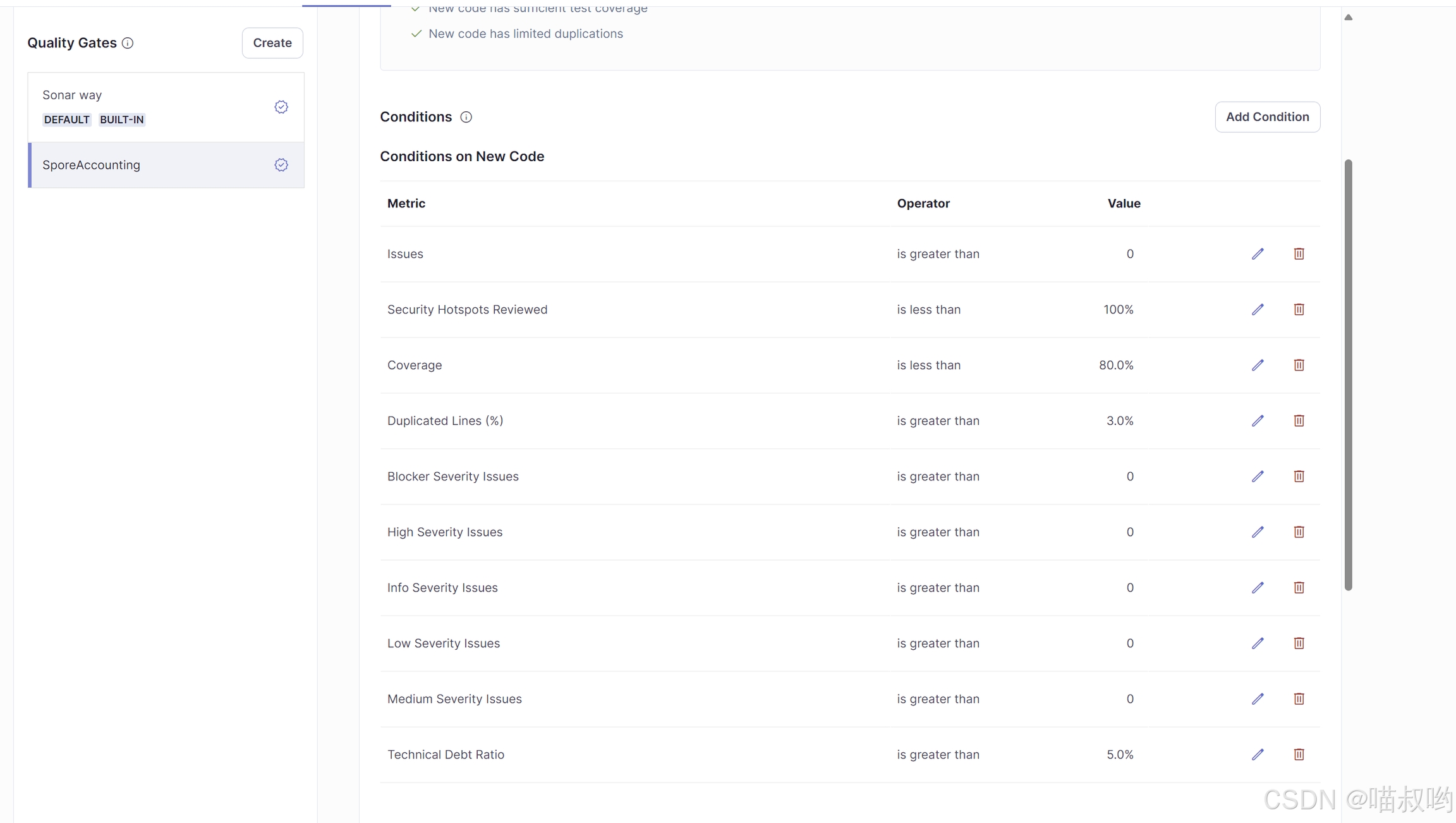

配置质量门禁:

在SonarQube中,点击"Quality Gates"菜单

创建一个新的Quality Gate,设置以下条件:

代码覆盖率 > 80%

重复代码 < 3%

技术债务比率 < 5%

严重问题 = 0

阻断问题 = 0

在这里插入图片描述 Tip:在最新版的SonarQube中,"严重问题"被拆分为可高、中、低三个级别,因此这里我们需要都设置为0

三、与.NET项目的集成

3.1 安装SonarScanner

要与.NET 8项目集成,我们需要安装dotnet-sonarscanner工具。以下是详细的安装和配置步骤:

安装dotnet-sonarscanner:

dotnet tool install --global dotnet-sonarscanner验证安装:

dotnet sonarscanner --version

3.2 配置项目分析

在项目根目录创建sonar-project.properties文件:

sonar.projectKey=SporeAccounting

sonar.projectName=孢子记账系统

sonar.projectVersion=1.0

sonar.sources=.

sonar.cs.vstest.reportsPaths=**/*.trx

sonar.cs.opencover.reportsPaths=**/coverage.opencover.xml在GitHub Actions CI/CD流程中添加SonarQube分析步骤: 在GitHub仓库中,我们可以使用GitHub Actions来自动化SonarQube分析流程。以下是配置步骤:

在仓库中创建

.github/workflows目录创建

sonarqube.yml文件,内容如下:

name: SonarQube Analysis

on:

push:

branches: [ main, Microservices, MonomerApplication ]

pull_request:

branches: [ main, Microservices, MonomerApplication ]

jobs:

sonarqube:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

with:

fetch-depth: 0 # 获取完整历史记录以进行增量分析

- name: Set up .NET

uses: actions/setup-dotnet@v3

with:

dotnet-version: '8.0.x'

- name: Install dependencies

run: dotnet restore

- name: Build

run: dotnet build --no-restore

- name: Test

run: dotnet test --no-build --verbosity normal --collect:"XPlat Code Coverage" --results-directory ./coverage

- name: SonarQube Scan

uses: SonarSource/sonarqube-scan-action@master

env:

SONAR_TOKEN: ${{ secrets.SONAR_TOKEN }}

SONAR_HOST_URL: ${{ secrets.SONAR_HOST_URL }}

with:

args: >

-Dsonar.projectKey=SporeAccounting

-Dsonar.projectName=孢子记账系统

-Dsonar.projectVersion=1.0

-Dsonar.cs.opencover.reportsPaths=./coverage/**/coverage.opencover.xml

-Dsonar.cs.vstest.reportsPaths=./coverage/**/*.trx在GitHub仓库中配置Secrets:

进入仓库的Settings > Secrets and variables > Actions

添加以下secrets:

SONAR_TOKEN: SonarQube生成的令牌SONAR_HOST_URL: SonarQube服务器URL,例如http://your-sonarqube-server:8966

提交并推送这些更改到GitHub仓库

现在,每次推送到main、Microservices、MonomerApplication分支,或者创建针对这些分支的Pull Request时,GitHub Actions都会自动运行SonarQube分析。

3.3 本地开发环境集成

在本地开发环境中,我们可以使用以下命令进行代码分析:

# 开始分析

dotnet sonarscanner begin /k:"SporeAccounting" /d:sonar.host.url="http://YOUR_IP:8966" /d:sonar.login="YOUR_TOKEN"

# 构建项目

dotnet build

# 运行测试

dotnet test

# 结束分析并上传结果

dotnet sonarscanner end /d:sonar.login="YOUR_TOKEN"3.4 配置代码覆盖率收集

为了获得准确的代码覆盖率报告,我们需要配置OpenCover:

安装OpenCover NuGet包:

dotnet tool install --global dotnet-opencover使用OpenCover运行测试并生成覆盖率报告:

dotnet-opencover -target:"dotnet" -targetargs:"test" -output:"coverage.opencover.xml" -filter:"+[SporeAccounting*]* -[*.Tests]*"在SonarQube中配置覆盖率报告路径:

sonar.cs.opencover.reportsPaths=coverage.opencover.xml四、总结

在将孢子记账系统从单体架构转向微服务架构的过程中,SonarQube的引入为我们提供了一个强大的代码质量管理解决方案。通过本文的详细指导,我们完成了以下关键任务:环境搭建、工具集成、自动化流程、佳实践。通过这些步骤,我们为孢子记账系统的微服务架构建立了一个完整的代码质量管理体系。这不仅有助于提高代码质量,还能帮助团队更好地协作,确保系统的长期可维护性和稳定性。在微服务架构中,每个服务都是独立部署和运行的,因此确保每个服务的代码质量都达到高标准变得尤为重要。SonarQube正是帮助我们实现这一目标的关键工具。

后续我们可以进一步优化SonarQube的配置,根据项目的实际需求调整质量门禁规则,并持续改进代码质量管理的流程。这将确保我们的微服务架构始终保持高质量、可维护和可扩展的状态。

最后更新于